Über GitHub Secret Protection

Secret Protection umfasst die folgenden Funktionen, die dir helfen, Secret Leaks zu erkennen und zu verhindern, und die eine kontinuierliche Überwachung und Erkennung bieten. Einzelheiten zu den Funktionen und ihrer Verfügbarkeit findest du unter GitHub Secret Protection.

-

Secret scanning: Ermitteln von Geheimnissen, z. B. Schlüssel und Token, die in ein Repository eingecheckt wurden und Benachrichtigungen empfangen.

-

Pushschutz: Verhindere die Offenlegung von Geheimnissen, bevor sie auftritt, indem du Commits mit Geheimnissen blockierst.

-

Benutzerdefinierte Muster: Erkennen und Verhindern von Lecks bei organisationsspezifischen Geheimnissen.

-

Delegierte Umgehung für den Pushschutz und Delegiertes Schließen von Warnungen: Implementieren eines Genehmigungsprozesses für eine bessere Kontrolle darüber, wer in deinem Unternehmen vertrauliche Aktionen ausführen kann, und zur umfassenden Unterstützung der Governance.

-

Sicherheitsübersicht: Verstehen der Verteilung von Risiken in deiner Organisation.

Darüber hinaus enthält Secret Protection ein kostenloses Scanfeature für einen Risikobewertungsbericht, mit dem Unternehmen die Ausmaße von Geheimnislecks in ihrem GitHub- Netzwerk nachvollziehen können.

Um einen secret risk assessment-Bericht zu generieren, navigiere zu Zeige auf der Registerkarte Security für deine Organisation die Seite Assessments an, und klicke dann auf Scan your organization.

Secret Protection wird pro aktivem Committer an die Repositorys abgerechnet, für die es aktiviert ist. Er ist für Benutzende mit einem GitHub Team- oder GitHub Enterprise-Plan verfügbar, siehe GitHub Advanced Security-Lizenzabrechnung.

Gründe für die Aktivierung von Secret Protection für sämtliche Repositorys in deiner Organisation

GitHub empfiehlt, GitHub Secret Protection Produkte für alle Repositories zu aktivieren, um deine Organisation vor dem Risiko von Secret Leaks und Enthüllungen zu schützen. GitHub Secret Protection kann für öffentliche Repositories kostenlos aktiviert werden und ist für private und interne Repositories als kaufbares Add-on erhältlich.

-

Die kostenlose secret risk assessment scannt nur den Code in deiner Organisation, einschließlich des Codes in archivierten Repositorys. Du kannst die gescannte Oberfläche erweitern, um Inhalte in Pull Requests, Issues, Wikis und GitHub Discussions mit GitHub Secret Protection abzudecken.. Weitere Informationen findest du unter Informationen zur Geheimnisüberprüfung.

-

secret risk assessment und secret scanning scannen Code, der bereits in die Repositorys committet wurde. Mit Push-Schutz wird dein Code während des Push-Prozesses auf Geheimnisse gescannt, bevor Commits auf GitHub gespeichert werden, und der Push wird blockiert, wenn irgendwelche Geheimnisse entdeckt werden. Weitere Informationen findest du unter Informationen zum Pushschutz.

-

Wenn du ein oder mehrere Secret-Muster hast, die nur für deine Organisation gelten, werden diese von den Standardmustern, die von secret scanning unterstützt werden, nicht erkannt. Du kannst angepasste Muster definieren, die nur in deiner Organisation gültig sind, und die Funktionalitäten von secret scanning erweitern, um diese Muster zu erkennen. Weitere Informationen findest du unter Definieren von benutzerdefinierten Mustern für die Geheimnisüberprüfung.

-

Wenn du weißt, welche Secrets ausgenutzt werden könnten, kannst du die Korrekturen der durch secret scanning entdeckten Secrets leichter priorisieren. Gültigkeitsprüfungen zeigen dir, ob ein aktives Secret noch ausgenutzt werden könnte, daher sollten diese Warnungen vorrangig geprüft und korrigiert werden. Siehe Aktivieren von Gültigkeitsüberprüfungen für Ihr Repository in der GitHub Enterprise Cloud Dokumentation.

-

Vielleicht möchtest du auch unstrukturierte Secrets wie z. B. Kennwörter aufspüren. Das ist mit unserer KI-gestützten Copilot Geheimnisüberprüfung möglich. Siehe Verantwortungsvolle Erkennung generischer Geheimnisse mit Copilot Geheimnisüberprüfung in der GitHub Enterprise Cloud Dokumentation.

-

Die Visualisierung der Prävention, Erkennung und Korrektur von Sicherheitsdaten ist wichtig, um zu verstehen, wohin die Anstrengungen gelenkt werden müssen und wo Sicherheitsinitiativen Wirkung zeigen. Der Sicherheitsüberblick bietet dir die Möglichkeit, den aktuellen Status deiner Codebases auf Organisations- und Unternehmensebene genau zu betrachten. Weitere Informationen findest du unter Informationen zur Sicherheitsübersicht.

Neben dem Aufspüren und Verhindern von Secret-Leaks solltest du auch in Erwägung ziehen, Code-Sicherheit in alle Workflows deiner Organisation einzubauen, um deine Software-Lieferkette zu sichern. Weitere Informationen findest du unter Informationen zur Lieferkettensicherheit.

Wenn du Hilfe bei der Evaluierung deiner Anforderungen oder Optionen benötigst, wende dich an das Vertriebsteam von GitHub.

Aktivieren von Secret Protection

Ein Administrator muss Advanced Security für Ihre GitHub Enterprise Server-Instance aktivieren, bevor du diese Sicherheitsfunktionen nutzen kannst. Weitere Informationen findest du unter Einrichten der GitHub Advanced Security-Features in deiner Anwendung.

Du kannst schnell Sicherheitsfeatures im großen Stil mit einer security configuration, eine Sammlung von Sicherheitsaktivierungseinstellungen, die du auf Repositorys in einer Organisation anwenden kannst. Anschließend kannst du die Advanced Security-Features auf Organisationsebene mit global settings weiter anpassen. Weitere Informationen findest du unter Informationen zum Aktivieren von Sicherheitsfeatures im großen Stil.

Security configurations können auf Unternehmens- und Organisationsebene angewendet werden. Du kannst auch zusätzliche Sicherheitseinstellungen für deine Organisation festlegen. Diese Einstellungen, genannt global settings, werden dann an alle Repositories in der Organisation vererbt. Mit global settings kannst du anpassen, wie die Sicherheitsfunktionen deine Organisation analysieren. Weitere Informationen findest du unter Konfigurieren globaler Sicherheitseinstellungen für Ihre Organisation.

Darüber hinaus können Repository Administratoren Sicherheitsfunktionen auf Repository-Ebene aktivieren.

Aktiviert von Secret Protection über das secret risk assessment

-

Navigieren Sie auf GitHub zur Hauptseite der Organisation.

-

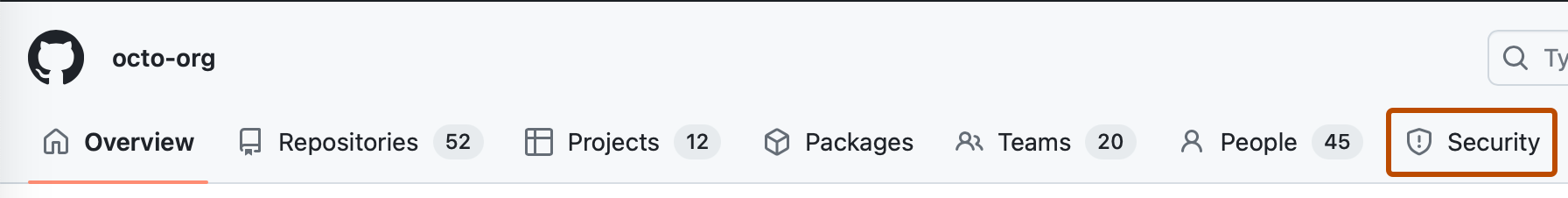

Klicke unter deinem Organisationsnamen auf Security.

-

Klicke in der Randleiste unter „Security“ auf Assessments.

-

Klicke auf der Seite auf das Dropdown-Menü Secret-Schutz aktivieren und wähle dann eine der Optionen aus, um die Funktion in den Repositories deiner Organisation zu aktivieren.

-

**Für öffentliche Repositories zum Freigeben**: Klicke hier, um die Funktion nur für _nur_ öffentliche Repositories in deiner Organisation zu aktivieren. -

**Für alle Repositories**: Klicke auf **Secret-Schutz aktivieren**, um sowohl secret scanning als auch Push-Schutz für alle Repositories in deiner Organisation zu den geschätzten, am Bildschirm angezeigten Kosten zu aktivieren. Es fallen Nutzungskosten an oder du musst GitHub Secret Protection Lizenzen kaufen.Alternativ kannst du auch auf In den Einstellungen konfigurieren klicken, um festzulegen, für welche Repositories du Secret Protection aktivieren möchtest. Siehe Erstellen einer benutzerdefinierten Sicherheitskonfiguration.

-