-

Sur GitHub, accédez à la page principale de l’organisation.

-

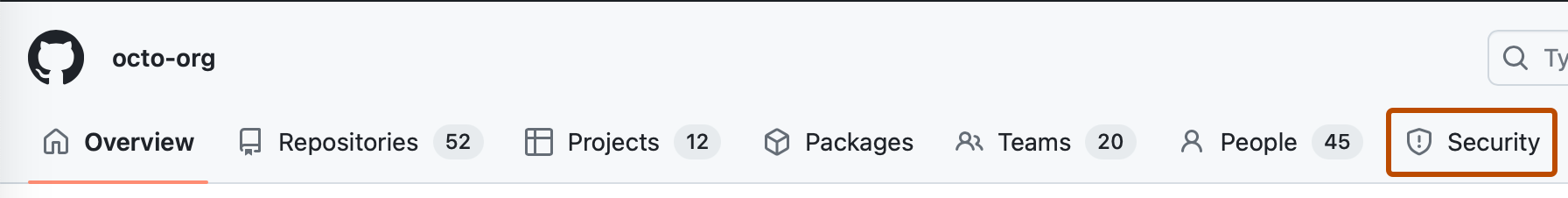

Sous le nom de votre organisation, cliquez sur Securité.

-

Dans la barre latérale, sous « Sécurité », cliquez sur Évaluations. Vous pouvez consulter le rapport le plus récent sur cette page.

Affichage du rapport d’évaluation des risques liés aux secrets pour votre organisation

Understand your organization's exposure to leaked secrets at a glance by viewing your most recent secret risk assessment report.