About Dependabot alerts for vulnerable dependencies

Una vulnerabilidad es un problema en el código de un proyecto que se puede aprovechar para dañar la confidencialidad, la integridad o la disponibilidad del proyecto o de otros proyectos que usan su código. Las vulnerabilidades varían en tipo, severidad y método de ataque.

Dependabot scans code when a new advisory is added to the GitHub Advisory Database or the dependency graph for a repository changes. When vulnerable dependencies are detected, Dependabot alerts are generated. For more information, see Acerca de las alertas Dependabot.

En los repositorios donde Dependabot security updates están habilitadas, la alerta también puede contener un vínculo a una solicitud de incorporación de cambios para actualizar el manifiesto o el archivo de bloqueo a la versión mínima que resuelve la vulnerabilidad. Para más información, consulta Sobre las actualizaciones de seguridad de Dependabot.

You can enable or disable Dependabot alerts for:

- Your personal account

- Your repository

- Your organization

Además, puedes usar las reglas de alerta de Dependabot para evaluar automáticamente las alertas, por lo que puede ignorar automáticamente las alertas y especificar para qué alertas quieres que Dependabot abra solicitudes de cambios. Para obtener información sobre los distintos tipos de reglas de evaluación de prioridades automáticas y si los repositorios son aptos, consulta Acerca de Evaluación de prioridades automática de Dependabot.

Managing Dependabot alerts for your personal account

You can enable or disable Dependabot alerts for all repositories owned by your personal account.

Enabling or disabling Dependabot alerts for existing repositories

- Under "Advanced Security", to the right of Dependabot alerts, click Disable all or Enable all.

- Optionally, to enable Dependabot alerts by default for new repositories that you create, in the dialog box, select "Enable by default for new repositories".

- Click Disable Dependabot alerts or Enable Dependabot alerts to disable or enable Dependabot alerts for all the repositories you own.

When you enable Dependabot alerts for existing repositories, you will see any results displayed on GitHub within minutes.

Enabling or disabling Dependabot alerts for new repositories

- Under "Advanced Security", to the right of Dependabot alerts, select Automatically enable for new repositories.

Managing Dependabot alerts for your repository

You can manage Dependabot alerts for your public, private or internal repository.

By default, we notify people with write, maintain, or admin permissions in the affected repositories about new Dependabot alerts. GitHub never publicly discloses insecure dependencies for any repository. You can also make Dependabot alerts visible to additional people or teams working on repositories that you own or have admin permissions for.

Si habilita las características de seguridad y análisis, GitHub realiza un análisis de solo lectura en el repositorio.

Enabling or disabling Dependabot alerts for a repository

-

En GitHub, navegue hasta la página principal del repositorio.

-

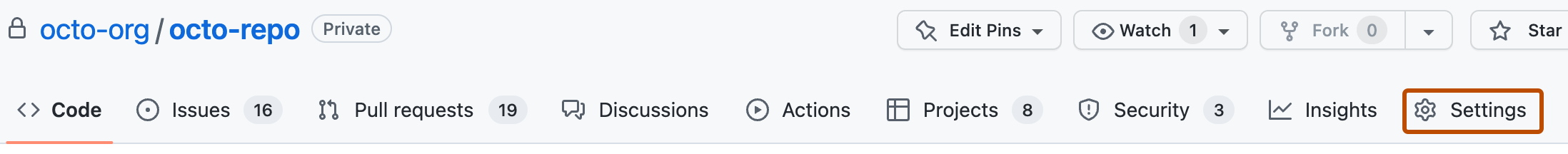

Debajo del nombre del repositorio, haz clic en Settings. Si no puedes ver la pestaña "Configuración", selecciona el menú desplegable y, a continuación, haz clic en Configuración.

-

En la sección "Security" de la barra lateral, haz clic en Advanced Security.

-

Under "Advanced Security", to the right of Dependabot alerts, click Enable to enable alerts or Disable to disable alerts.

Managing Dependabot alerts for your organization

You can enable Dependabot alerts for all eligible repositories in your organization. For more information, see About enabling security features at scale.