About configuring Dependabot security updates

You can enable Dependabot security updates for any repository that uses Dependabot alerts and the dependency graph. For more information, see À propos des mises à jour de sécurité Dependabot.

You can enable or disable Dependabot security updates for an individual repository, for a selection of repositories in an organization, or for all repositories owned by your personal account or organization. For more information about enabling security features in an organization, see Activation des fonctionnalités de sécurité dans votre organisation.

Remarque

Lorsque les Dependabot security updates sont activées pour un référentiel, Dependabot tente automatiquement d’ouvrir des demandes de tirage pour résoudre chaque alerte Dependabot ouverte qui a une mise à jour corrective disponible. Si vous préférez personnaliser les alertes pour lesquelles Dependabot ouvre les demandes de tirage, vous devez laisser Dependabot security updates désactivées et créer une règle de triage automatique. Pour plus d’informations, consultez « Customizing auto-triage rules to prioritize Dependabot alerts ».

Dependabot et toutes les fonctionnalités associées sont couverts par votre contrat de licence. Pour plus d’informations, consultez GitHub Conditions applicables aux entreprises clientes.

Supported repositories

GitHub automatically enables Dependabot security updates for newly created repositories if your personal account or organization has enabled Automatically enable for new repositories for Dependabot security updates. For more information, see Managing Dependabot security updates for your repositories.

If you create a fork of a repository that has security updates enabled, GitHub will automatically disable Dependabot security updates for the fork. You can then decide whether to enable Dependabot security updates on the specific fork.

If security updates are not enabled for your repository and you don't know why, first try enabling them using the instructions given in the procedural sections below. If security updates are still not working, you can contact .

Managing Dependabot security updates for your repositories

You can enable or disable Dependabot security updates for all qualifying repositories owned by your personal account or organization. For more information, see Gestion des fonctionnalités de sécurité et d’analyse or Gestion des paramètres de sécurité et d'analyse pour votre organisation.

You can also enable or disable Dependabot security updates for an individual repository.

Enabling or disabling Dependabot security updates for an individual repository

-

Sur GitHub, accédez à la page principale du référentiel.

-

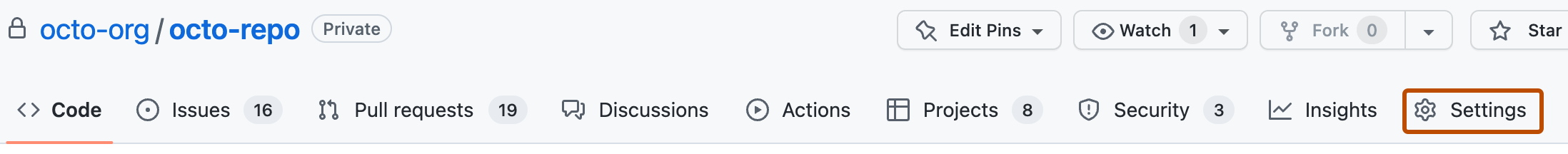

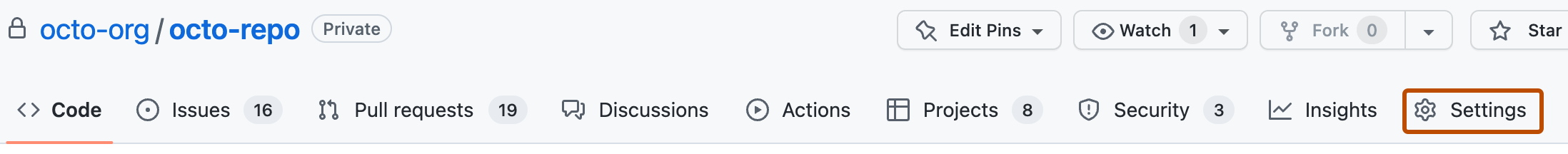

Sous le nom de votre référentiel, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Advanced Security.

-

To the right of "Dependabot security updates," click Enable to enable the feature or Disable to disable it. For public repositories, the button is disabled if the feature is always enabled.

Grouping Dependabot security updates into a single pull request

To reduce the number of pull requests you may be seeing, you can enable grouped security updates for your repository or organization. When this is enabled, Dependabot will group security updates into one pull request for each package ecosystem. In order to use grouped security updates, you must first enable the following features:

- Dependency graph. For more information, see Configuring the dependency graph.

- Dependabot alerts. For more information, see Configuring Dependabot alerts.

- Dependabot security updates. For more information, see Configuring Dependabot security updates.

Remarque

When grouped security updates are first enabled, Dependabot will immediately try to create grouped pull requests. You may notice Dependabot closing old pull requests and opening new ones.

Vous pouvez activer les demandes de tirage (pull requests) groupées pour Dependabot security updates d’une ou des deux manières suivantes.

- Pour regrouper autant de mises à jour de sécurité disponibles que possible, à travers les répertoires et par écosystème, activez le regroupement dans les paramètres « Advanced Security » pour votre référentiel, ou dans les « Paramètres globaux » sous Advanced Security pour votre organisation.

- Pour un contrôle plus précis du regroupement, tel que le regroupement par nom de package, par dépendance de développement/production ou par niveau SemVer, ou à travers plusieurs répertoires par écosystème, ajoutez des options de configuration au fichier de configuration

dependabot.ymldans votre référentiel.

Remarque

Si vous avez configuré des règles de groupe pour Dependabot security updates dans un fichier dependabot.yml, toutes les mises à jour disponibles sont regroupées en fonction des règles que vous avez spécifiées. Dependabot regroupe uniquement les annuaires non configurés dans votre dependabot.yml si le paramètre des correctifs de sécurité groupés au niveau de l’organisation ou du référentiel est également activé.

Enabling or disabling grouped Dependabot security updates for an individual repository

Repository administrators can enable or disable grouped security updates for their repository. Changing the repository setting will override any default organization settings. Les règles de groupe configurées dans un fichier dependabot.yml remplacent les paramètres d’interface utilisateur pour activer ou désactiver les correctifs de sécurité groupés au niveau de l’organisation ou du référentiel.

-

Sur GitHub, accédez à la page principale du référentiel.

-

Sous le nom de votre référentiel, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Advanced Security.

-

Under "Dependabot," to the right of "Grouped security updates," click Enable to enable the feature or Disable to disable it.

Enabling or disabling grouped Dependabot security updates for an organization

You can enable grouped Dependabot security updates into a single pull request. For more information, see Configuration des paramètres de sécurité globaux pour votre organisation.

Overriding the default behavior with a configuration file

You can override the default behavior of Dependabot security updates by adding a dependabot.yml file to your repository. With a dependabot.yml file, you can have more granular control of grouping, and override the default behavior of Dependabot security updates settings.

Use the groups option with the applies-to: security-updates key to create sets of dependencies (per package manager), so that Dependabot opens a single pull request to update multiple dependencies at the same time. You can define groups by package name (the patterns and exclude-patterns keys), dependency type (dependency-type key), and SemVer (the update-types key).

Dependabot crée des groupes dans l'ordre où ils apparaissent dans votre fichier dependabot.yml. Si une mise à jour de dépendance peut appartenir à plusieurs groupes, elle n’est affectée qu’au premier groupe avec lequel elle correspond.

If you only require security updates and want to exclude version updates, you can set open-pull-requests-limit to 0 in order to prevent version updates for a given package-ecosystem.

For more information about the configuration options available for security updates, see Customizing pull requests for Dependabot security updates.

# Example configuration file that:

# - Has a private registry

# - Ignores lodash dependency

# - Disables version-updates

# - Defines a group by package name, for security updates for golang dependencies

version: 2

registries:

example:

type: npm-registry

url: https://example.com

token: ${{secrets.NPM_TOKEN}}

updates:

- package-ecosystem: "npm"

directory: "/src/npm-project"

schedule:

interval: "daily"

# For Lodash, ignore all updates

ignore:

- dependency-name: "lodash"

# Disable version updates for npm dependencies

open-pull-requests-limit: 0

registries:

- example

- package-ecosystem: "gomod"

groups:

golang:

applies-to: security-updates

patterns:

- "golang.org*"

# Example configuration file that:

# - Has a private registry

# - Ignores lodash dependency

# - Disables version-updates

# - Defines a group by package name, for security updates for golang dependencies

version: 2

registries:

example:

type: npm-registry

url: https://example.com

token: ${{secrets.NPM_TOKEN}}

updates:

- package-ecosystem: "npm"

directory: "/src/npm-project"

schedule:

interval: "daily"

# For Lodash, ignore all updates

ignore:

- dependency-name: "lodash"

# Disable version updates for npm dependencies

open-pull-requests-limit: 0

registries:

- example

- package-ecosystem: "gomod"

groups:

golang:

applies-to: security-updates

patterns:

- "golang.org*"

Remarque

In order for Dependabot to use this configuration for security updates, the directory must be the path to the manifest files, and you should not specify a target-branch.