Exploring the security risks in your code

You can use the different views on your Security tab to explore the security risks in your code.

- Overview: use to explore trends in Detection, Remediation, and Prevention of security alerts.

- Risk: use to explore the current state of repositories, across all alert types.

- Assessments: use to explore the current state of repositories, for secret leaks specifically

- Alerts views: use to explore code scanning, Dependabot, or secret scanning alerts in greater detail.

These views provide you with the data and filters to:

- Assess the landscape of security risk of code stored in all your repositories.

- Identify the highest impact vulnerabilities to address.

- Monitor your progress in remediating potential vulnerabilities.

- Understand how your organization is affected by secret leaks and exposures.

- Export your current selection of data for further analysis and reporting.

For information about the Overview, see Viewing security insights.

Viewing organization-level security risks in code

-

Navigieren Sie auf GitHub zur Hauptseite der Organisation.

-

Klicke unter deinem Organisationsnamen auf Security.

-

Um die Ansicht „Security risk“ aufzurufen, klicke in der Randleiste auf Risk.

-

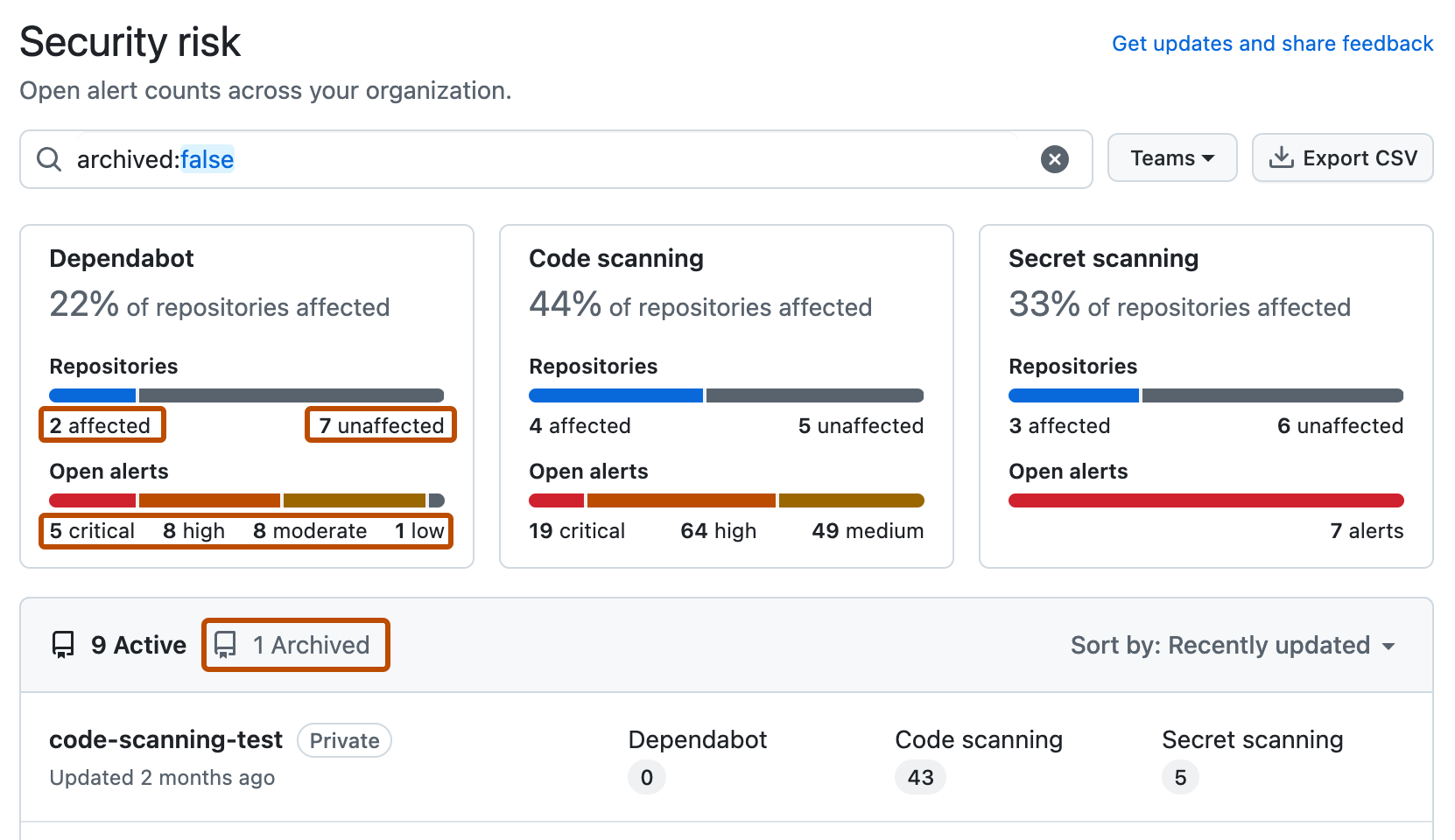

Verwende die Optionen in der Seitenzusammenfassung, um Ergebnisse zu filtern, um die Repositorys anzuzeigen, die du bewerten möchtest. Die Liste der Repositorys und Metriken, die auf der Seite angezeigt werden, wird automatisch aktualisiert, um deiner aktuellen Auswahl zu entsprechen. Weitere Informationen zur Filterung findest du unter Filtern von Warnungen in der Sicherheitsübersicht.

- Verwende das Dropdownmenü Teams, um nur Informationen zu Repositorys anzuzeigen, die einem oder mehreren Teams gehören.

- Klicke im Header beliebiger Features auf ANZAHL betroffen oder ANZAHL nicht betroffen, um nur Repositorys mit offenen oder ohne offene Warnungen dieses Typs anzuzeigen.

- Klicke im Header auf eine der Beschreibungen von „Offene Warnungen“, um nur Repositorys mit Warnungen dieses Typs und dieser Kategorie anzuzeigen. 1 kritisch zeigt z. B. nur das Repository mit einer kritischen Warnung für Dependabot an.

- Klicke oben in der Liste der Repositorys auf ANZAHL Archiviert, um nur archivierte Repositorys anzuzeigen.

- Klicke in das Suchfeld, um den angezeigten Repositorys weitere Filter hinzuzufügen.

Hinweis

The set of unaffected repositories includes all repositories without open alerts and also any repositories where the security feature is not enabled.

-

Du kannst auch die Randleiste auf der linken Seite verwenden, um Warnungen für ein bestimmtes Sicherheitsfeature ausführlicher zu untersuchen. Auf jeder Seite kannst du für das betreffende Feature spezifische Filter verwenden, um deine Suche zu optimieren. Weitere Informationen zu den verfügbaren Qualifizierern findest du unter Filtern von Warnungen in der Sicherheitsübersicht.

-

Optionally, use the Export CSV button to download a CSV file of the data currently displayed on the page for security research and in-depth data analysis. For more information, see Exporting data from security overview.

Hinweis

Auf den Zusammenfassungsansichten „Overview“, „Coverage“ und „Risk“ werden ausschließlich Daten für Standardwarnungen angezeigt. Secret scanning-Warnungen für ignorierte Verzeichnisse und Nicht-Anbieter-Warnungen werden aus diesen Ansichten ausgeschlossen. Folglich können die einzelnen Warnungsansichten eine größere Anzahl offener und geschlossener Warnungen enthalten.

Viewing enterprise-level security risks in code

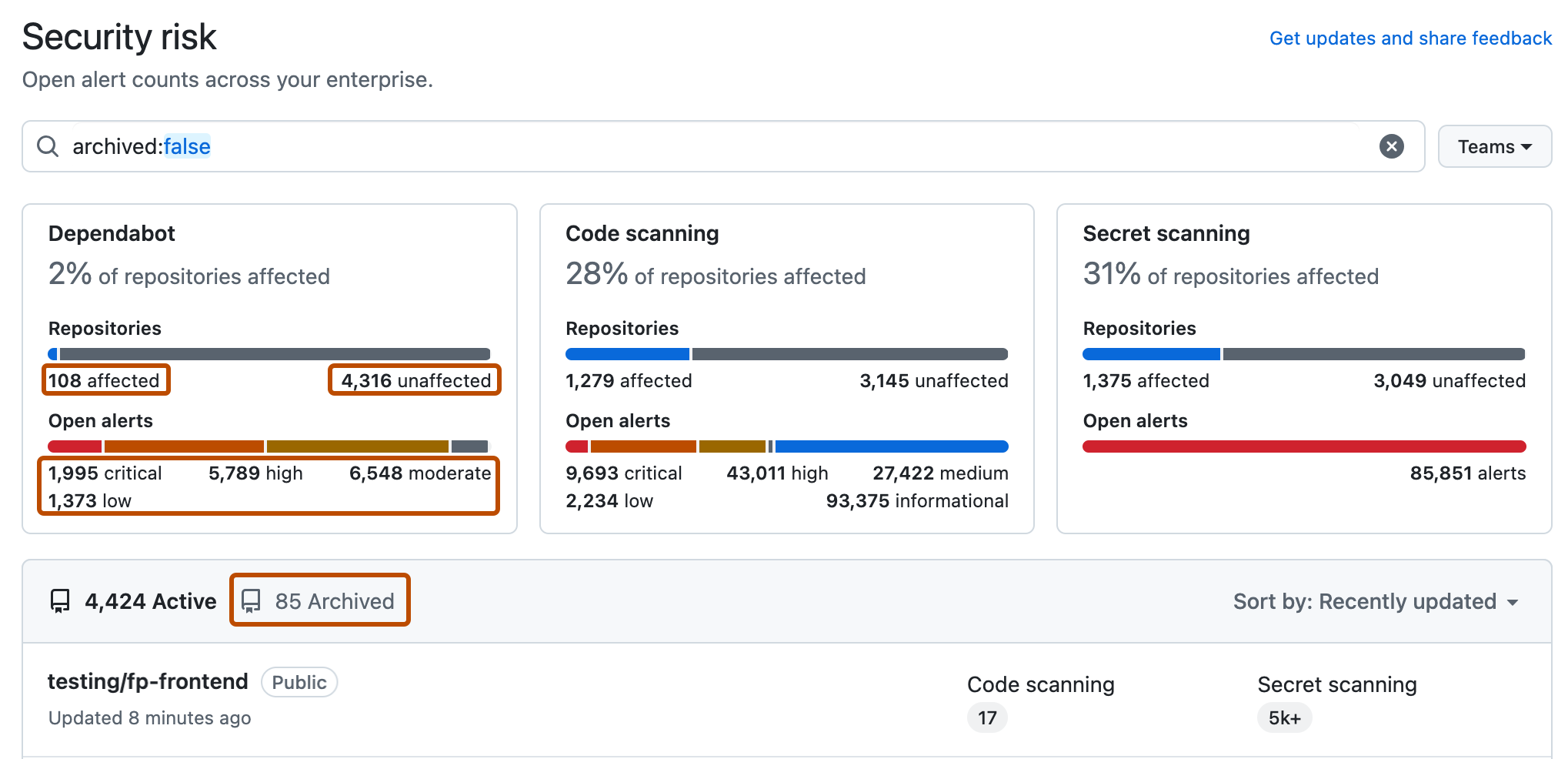

You can view data for security alerts across organizations in an enterprise.

Tipp

Sie können den Filter owner im Suchfeld verwenden, um die Daten nach Organisation zu filtern. Wenn Sie Besitzer einer Unternehmen mit verwalteten Benutzer*innen sind, können Sie den owner-type Filter verwenden, um die Daten nach dem Typ des Repositorybesitzers zu filtern, sodass Sie Daten aus firmeneigenen Repositorys oder benutzereigenen Repositorys anzeigen können. Weitere Informationen findest du unter Filtern von Warnungen in der Sicherheitsübersicht.

-

Navigieren Sie zu GitHub Enterprise Cloud.

-

Klicke auf GitHub in der oberen rechten Ecke auf dein Profilbild.

-

Klicken Sie je nach Ihrer Umgebung auf "Enterprise", oder klicken Sie auf " Unternehmen ", und klicken Sie dann auf das Unternehmen, das Sie anzeigen möchten.

-

Klicke oben auf der Seite auf Security.

-

To display the "Security risk" view, in the sidebar, click Risk.

-

Verwende die Optionen in der Seitenzusammenfassung, um Ergebnisse zu filtern, um die Repositorys anzuzeigen, die du bewerten möchtest. Die Liste der Repositorys und Metriken, die auf der Seite angezeigt werden, wird automatisch aktualisiert, um deiner aktuellen Auswahl zu entsprechen. Weitere Informationen zur Filterung findest du unter Filtern von Warnungen in der Sicherheitsübersicht.

- Verwende das Dropdownmenü Teams, um nur Informationen zu Repositorys anzuzeigen, die einem oder mehreren Teams gehören.

- Klicke im Header beliebiger Features auf ANZAHL betroffen oder ANZAHL nicht betroffen, um nur Repositorys mit offenen oder ohne offene Warnungen dieses Typs anzuzeigen.

- Klicke im Header auf eine der Beschreibungen von „Offene Warnungen“, um nur Repositorys mit Warnungen dieses Typs und dieser Kategorie anzuzeigen. 1 kritisch zeigt z. B. nur das Repository mit einer kritischen Warnung für Dependabot an.

- Klicke oben in der Liste der Repositorys auf ANZAHL Archiviert, um nur archivierte Repositorys anzuzeigen.

- Klicke in das Suchfeld, um den angezeigten Repositorys weitere Filter hinzuzufügen.

Hinweis

The set of unaffected repositories includes all repositories without open alerts and also any repositories where the security feature is not enabled.

-

Du kannst auch die Randleiste auf der linken Seite verwenden, um Warnungen für ein bestimmtes Sicherheitsfeature ausführlicher zu untersuchen. Auf jeder Seite kannst du für das betreffende Feature spezifische Filter verwenden, um deine Suche zu optimieren. Weitere Informationen zu den verfügbaren Qualifizierern findest du unter Filtern von Warnungen in der Sicherheitsübersicht.

-

Optionally, use the Export CSV button to download a CSV file of the data currently displayed on the page for security research and in-depth data analysis. For more information, see Exporting data from security overview.

Hinweis

Auf den Zusammenfassungsansichten „Overview“, „Coverage“ und „Risk“ werden ausschließlich Daten für Standardwarnungen angezeigt. Secret scanning-Warnungen für ignorierte Verzeichnisse und Nicht-Anbieter-Warnungen werden aus diesen Ansichten ausgeschlossen. Folglich können die einzelnen Warnungsansichten eine größere Anzahl offener und geschlossener Warnungen enthalten.

Next steps

When you have assessed your security risks, you are ready to create a security campaign to collaborate with developers to remediate alerts. For information about fixing security alerts at scale, see Erstellen und Verwalten von Sicherheitskampagnen and Bewährte Methoden zum Beheben von Sicherheitswarnungen in Staffelung.