Enabling scanning for non-provider patterns

You can enable scanning for non-provider patterns. Non-provider patterns correspond to secrets such as private keys.

For more information about non-provider patterns, see "Modèles de détection de secrets pris en charge."

Enabling detection of non-provider patterns for a repository

-

Sur GitHub, accédez à la page principale du référentiel.

-

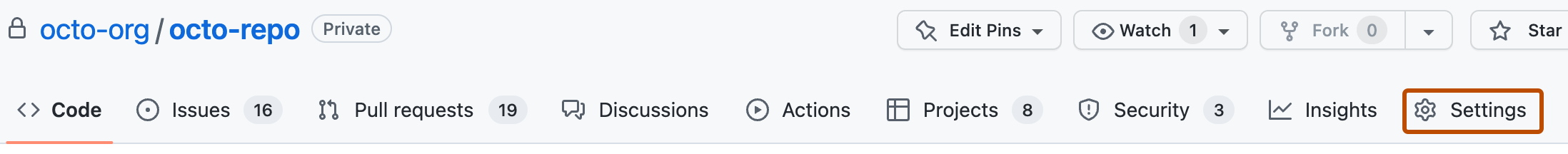

Sous le nom de votre référentiel, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Advanced Security.

-

Under "Secret Protection", to the right of "Non-provider patterns", click Enable.

Enabling detection of non-provider patterns for an organization

You can enable scanning for non-provider patterns at the organization level using the GitHub-recommended security configuration or by applying a custom security configuration. For more information, see Application de la configuration de sécurité recommandée par GitHub dans votre organisation and Création d’une configuration de sécurité personnalisée.